春秋云镜Day1

春秋云镜靶机集合

CVE-2022-28512

靶标介绍:

Fantastic Blog (CMS)是一个绝对出色的博客/文章网络内容管理系统。它使您可以轻松地管理您的网站或博客,它为您提供了广泛的功能来定制您的博客以满足您的需求。它具有强大的功能,您无需接触任何代码即可启动并运行您的博客。 该CMS的/single.php路径下,id参数存在一个SQL注入漏洞。

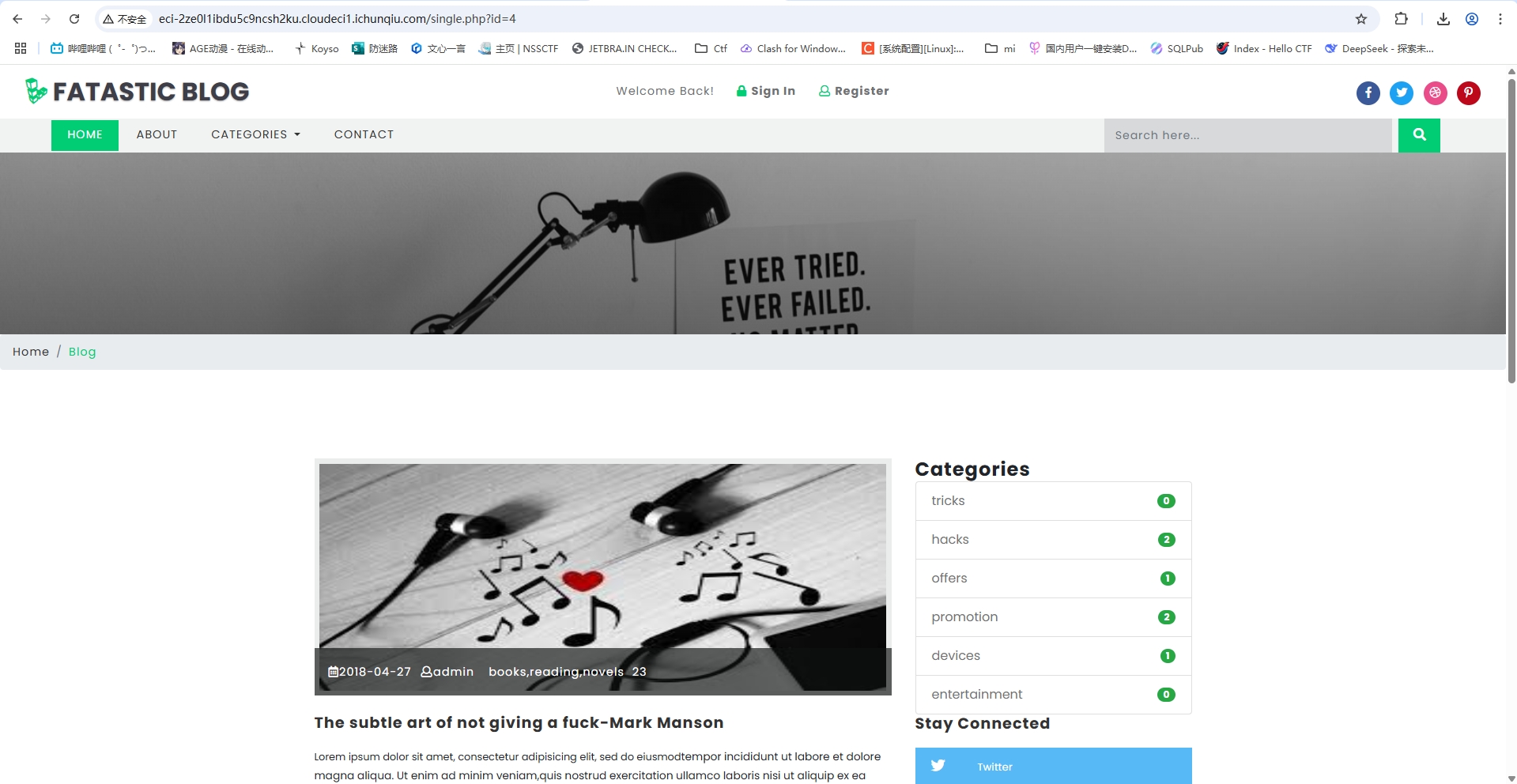

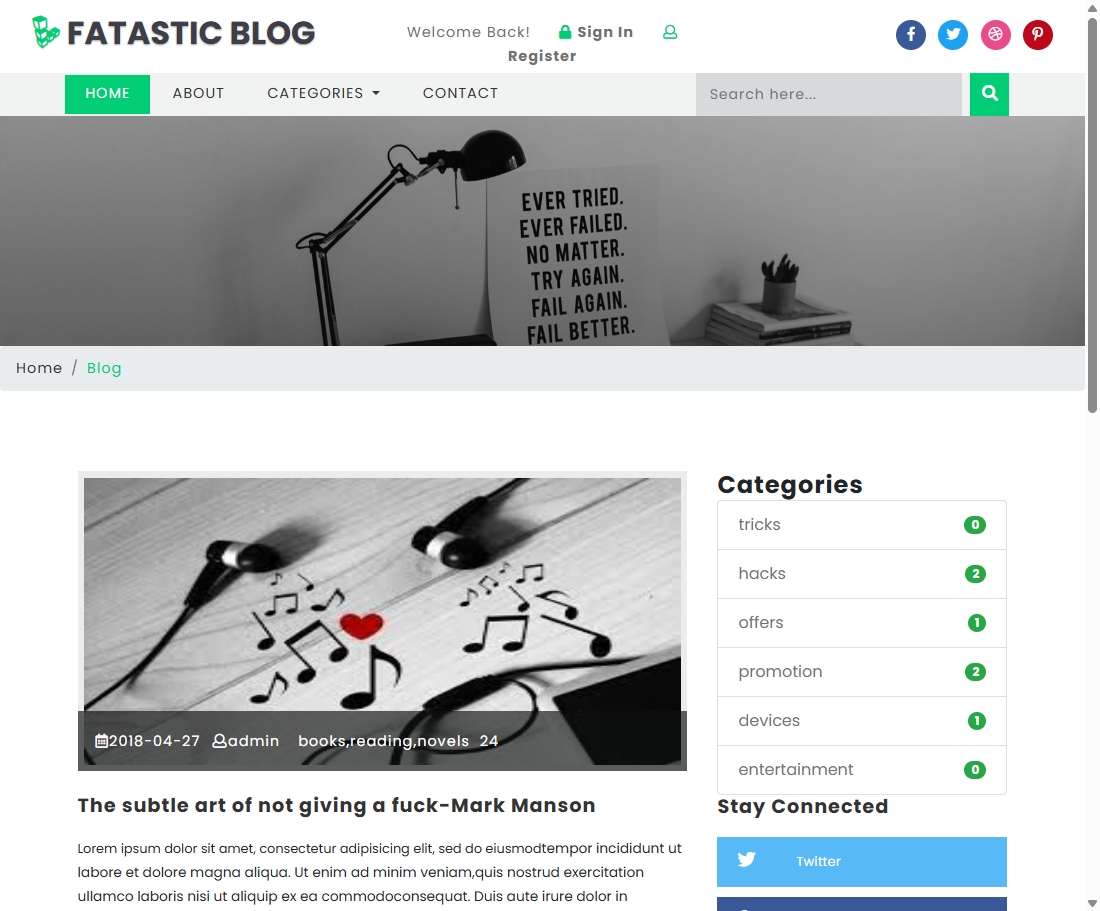

该网站是一个博客网站,通过URL可以发现一个id传参,尝试是否存在sql注入

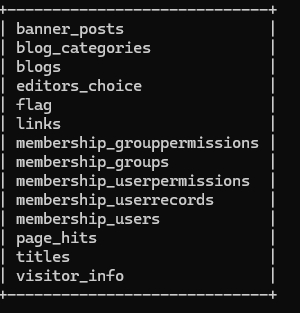

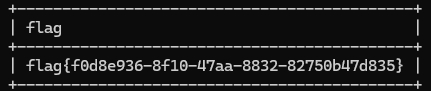

1 | |

加入引号时出现报错

1 | |

加上注释符恢复正常,可以判断存在sql注入,sqlmap梭哈

1 | |

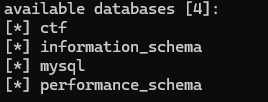

1 | |

1 | |

成功读取flag

CVE-2022-28525

ED01-CMS v20180505 存在任意文件上传漏洞

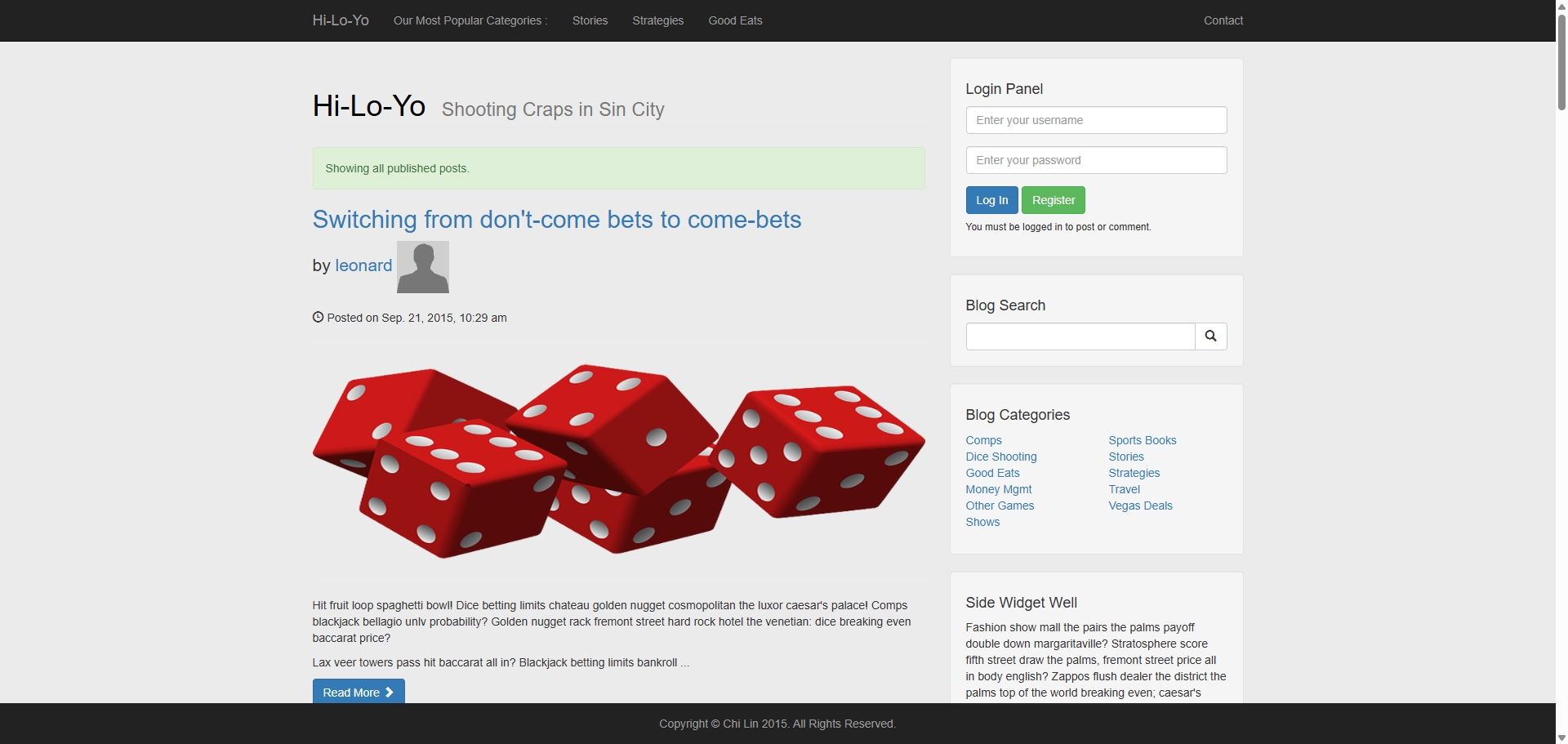

进来发现是一个博客网站,具体内容无法查看,但是登陆页面是真实存在的

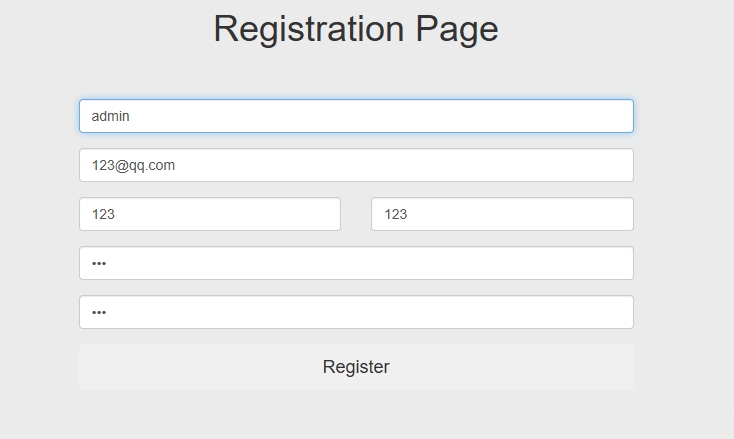

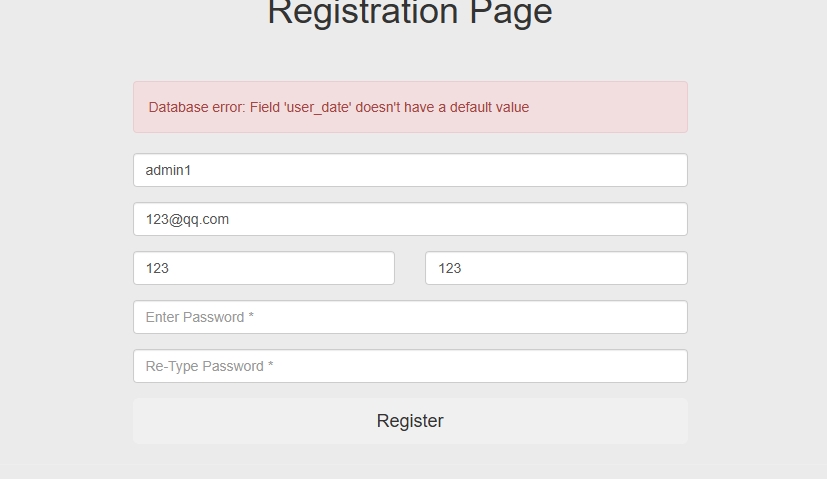

尝试用admin注册,显示已经被注册

其他用户名却无法注册,显示数据库错误,那么只能尝试弱口令看看能不能登陆admin

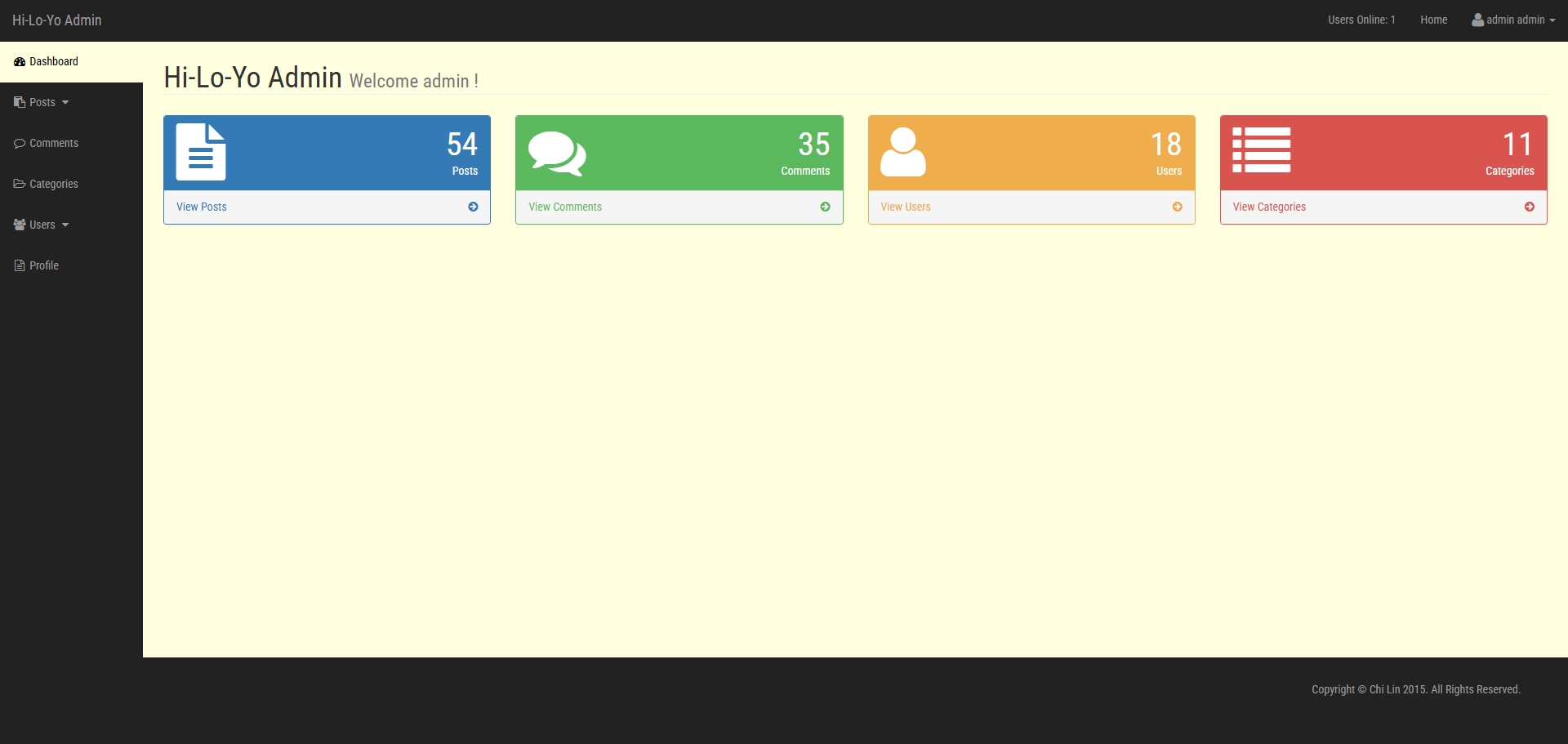

使用admin/admin成功登陆管理员页面

首先分析一下这个管理页面

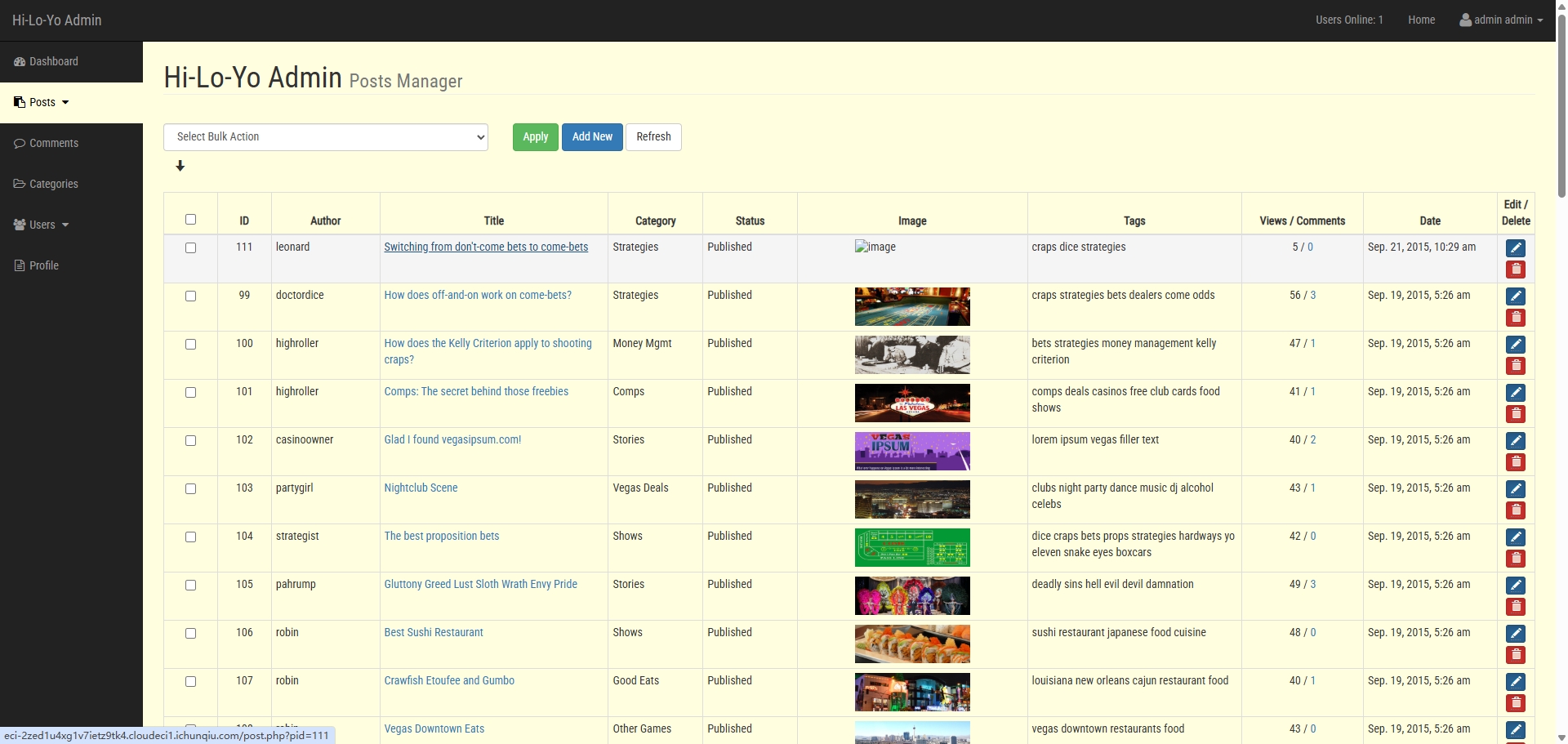

Posts页面

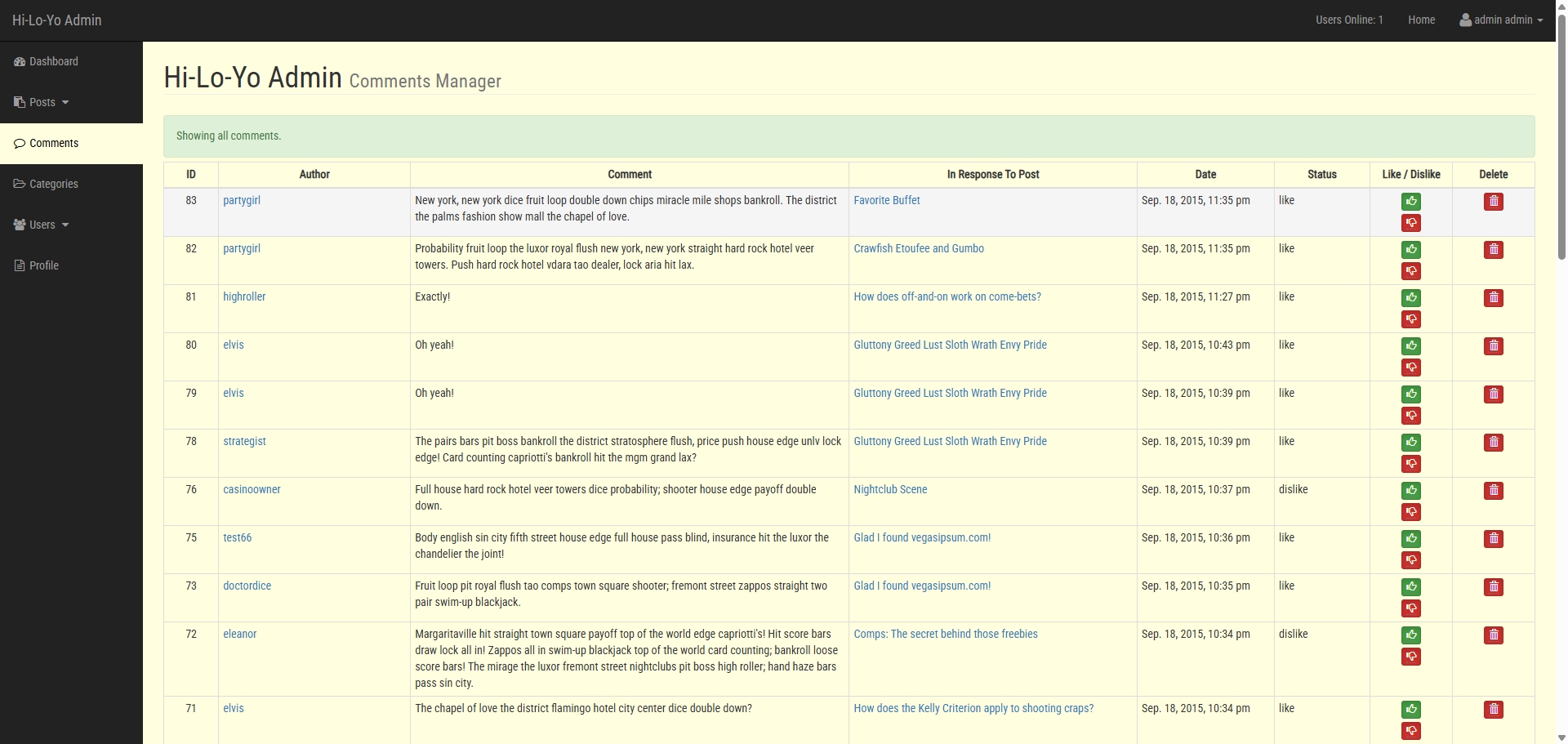

Comments页面

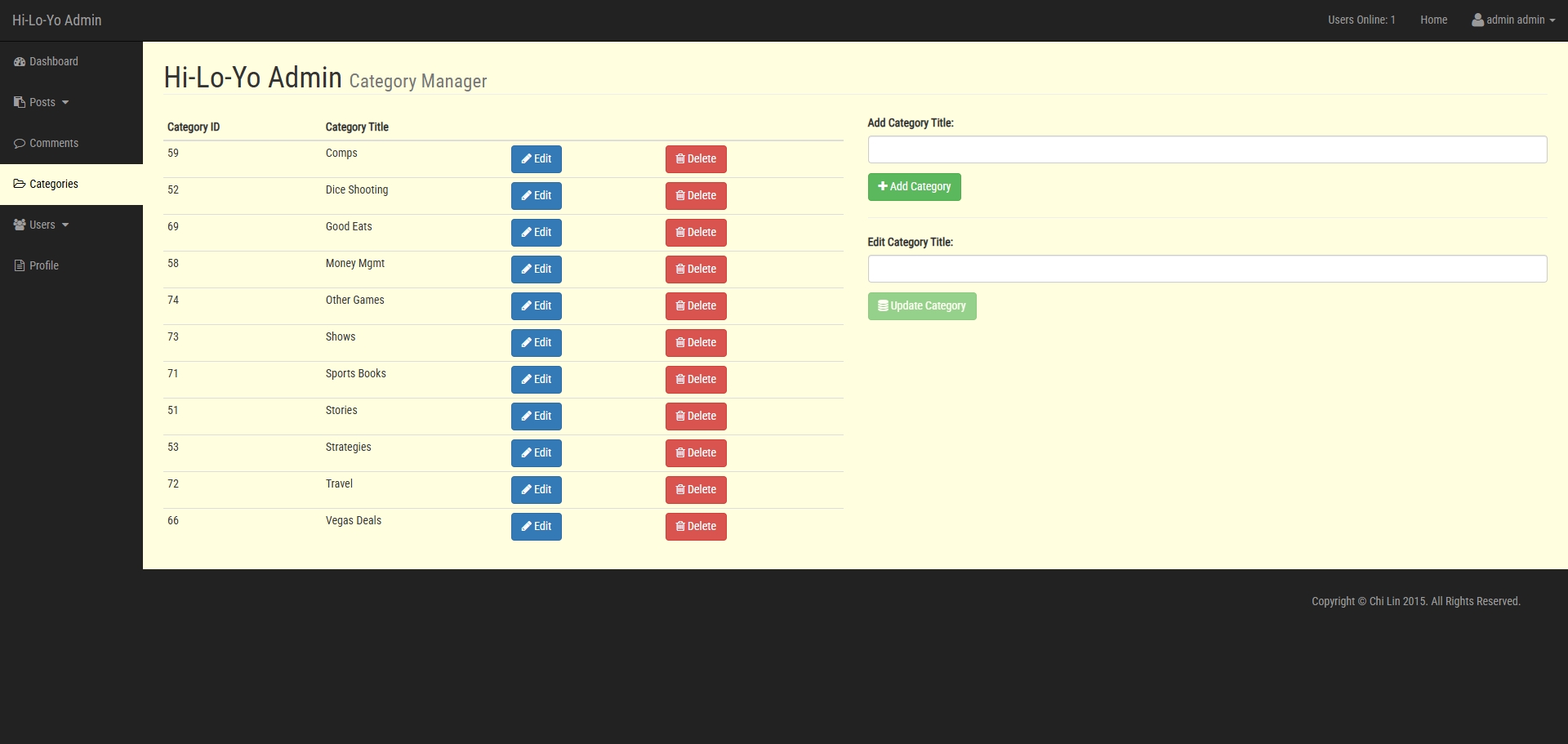

Categories页面

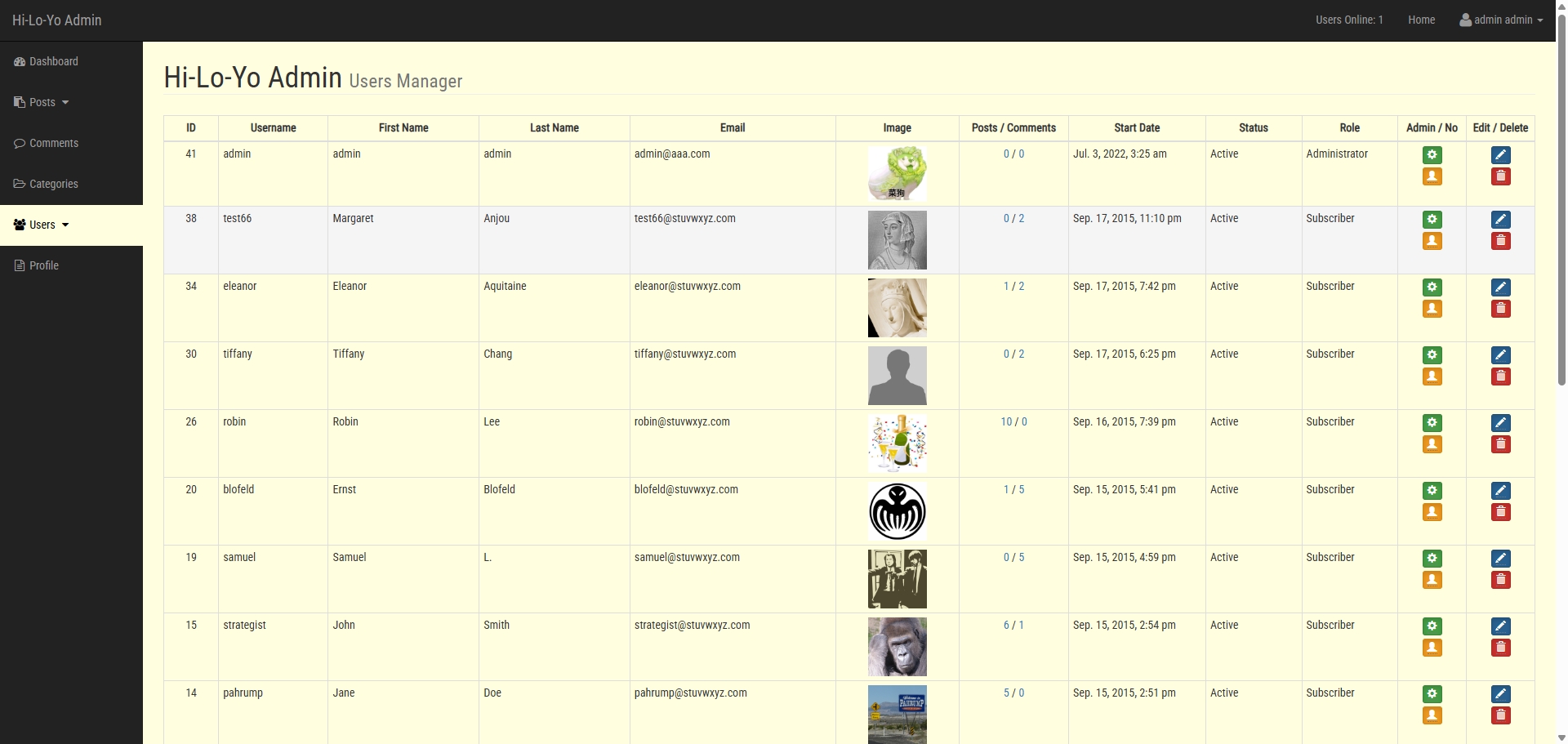

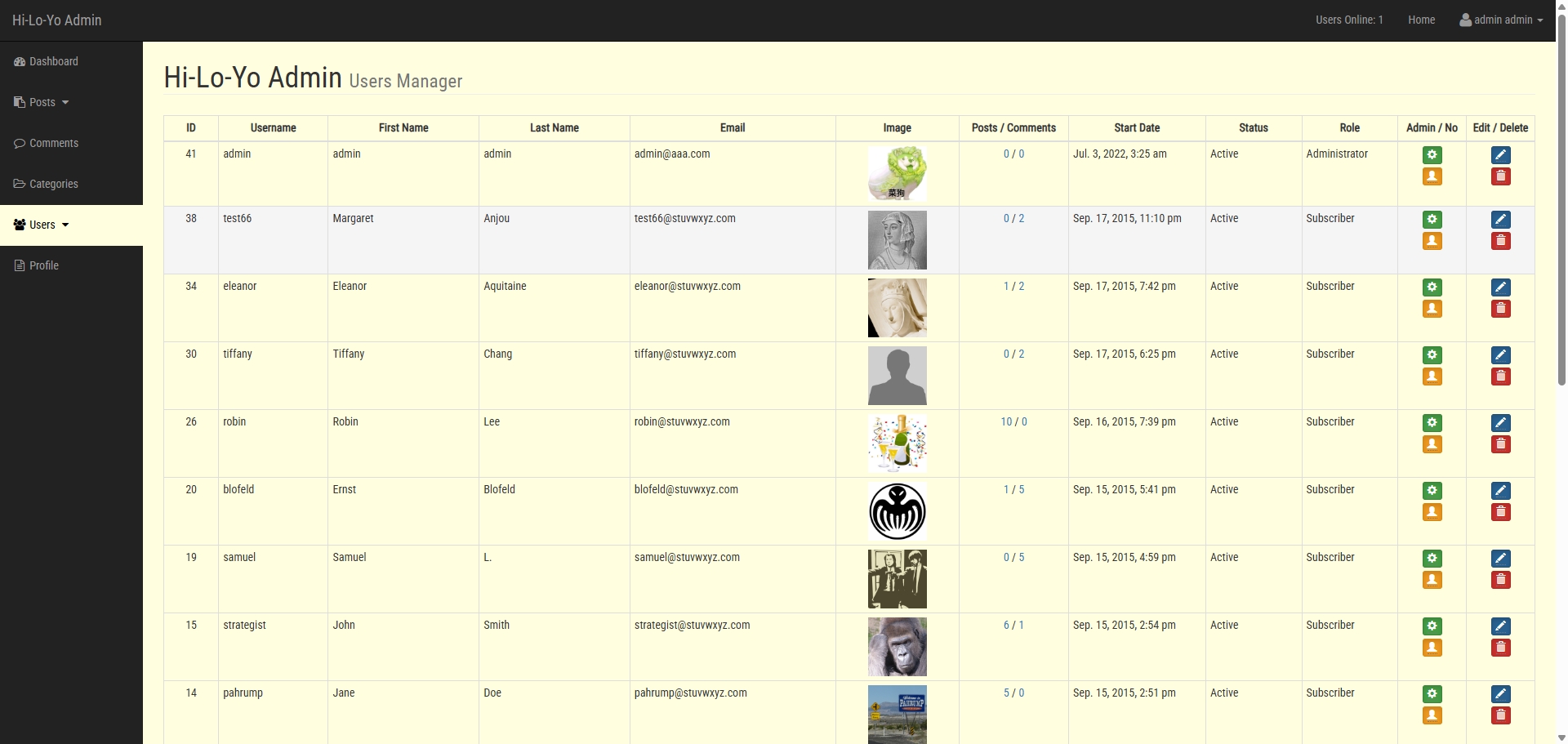

Users页面

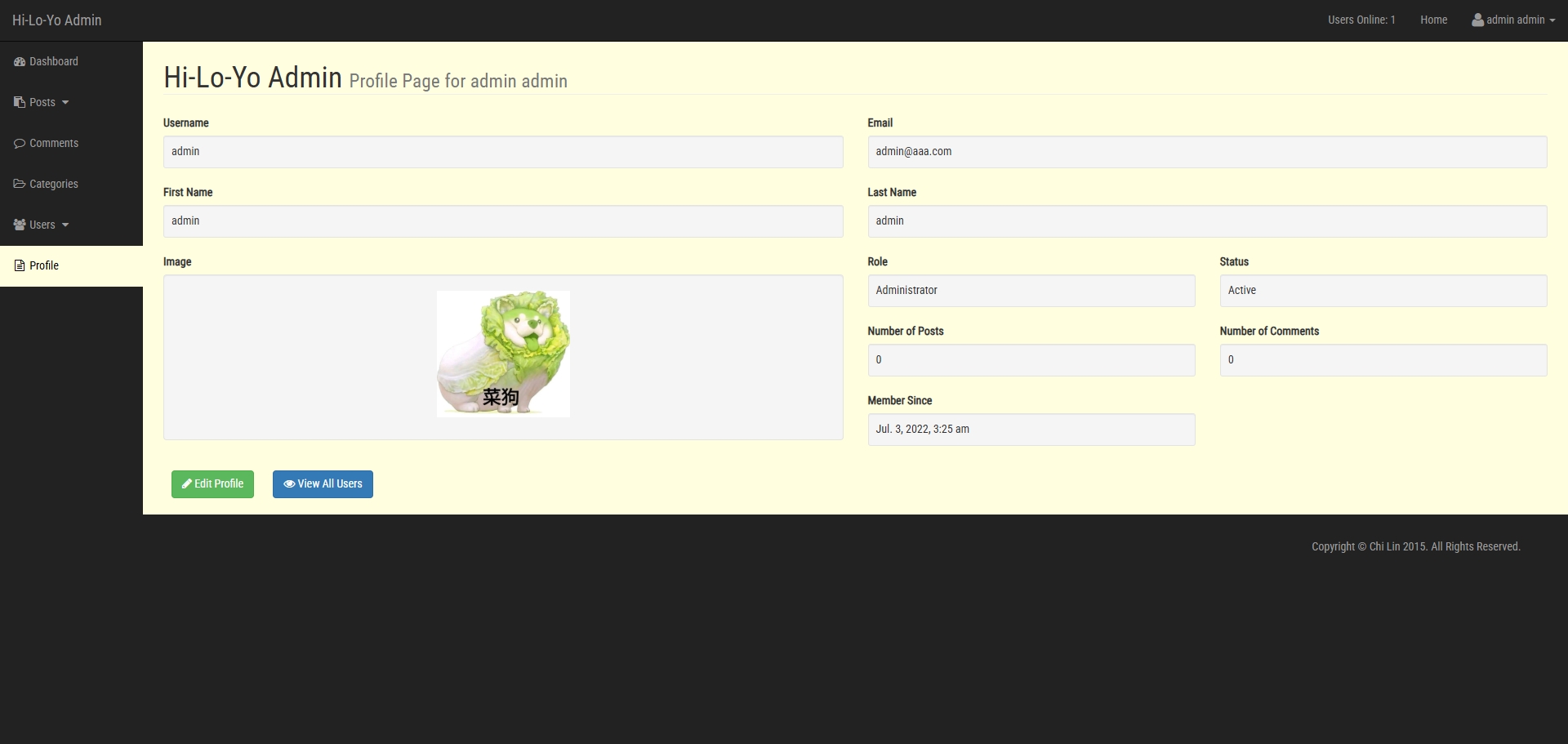

Profile页面

渗透测试

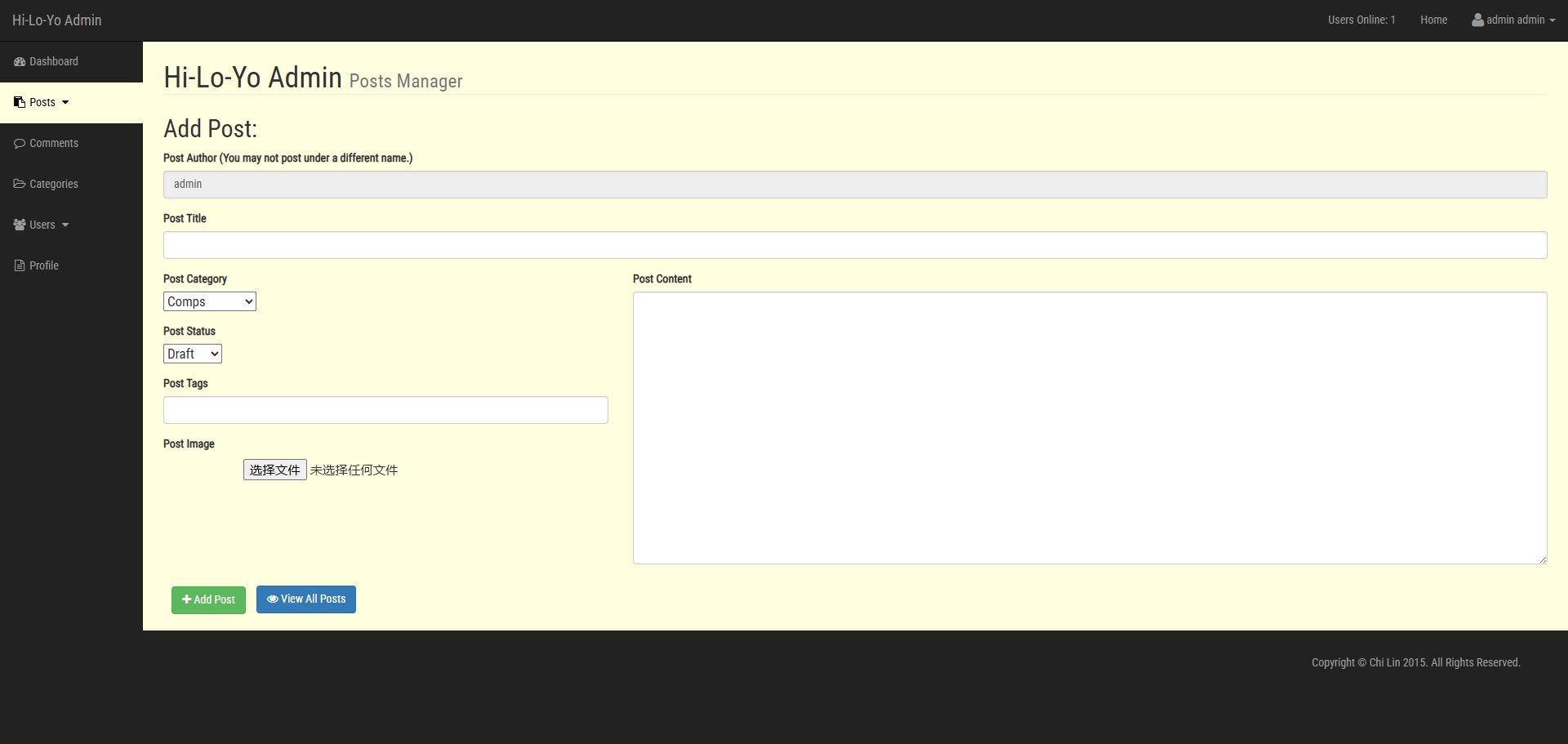

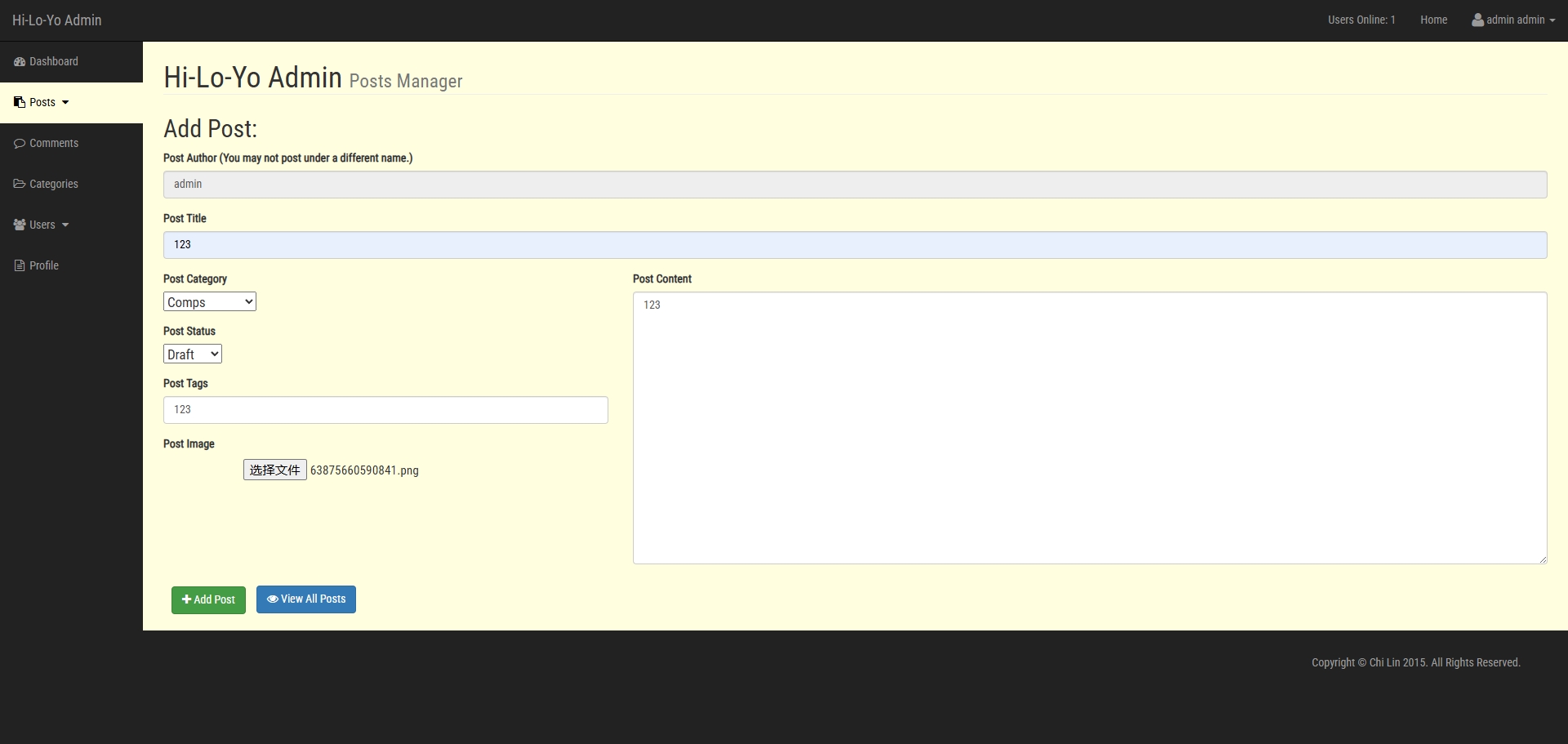

Post

首先在Posts页面罗列了所有网页上的post,并且提供了添加Post页面,但是尝试后发现这个功能无法正常使用

Comments

该页面只能删除评论,无法对其进行修改,没发现什么可以利用的点。

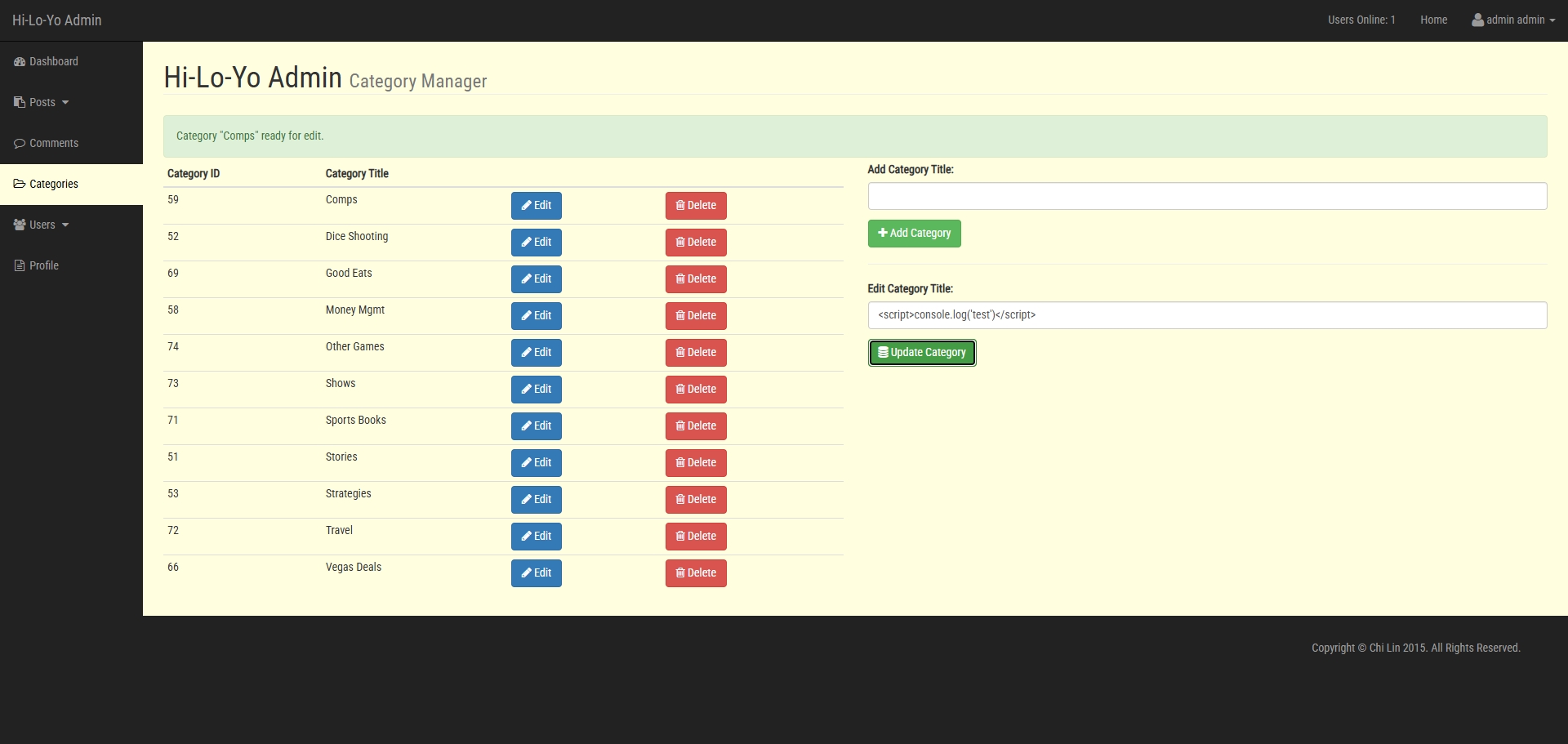

Category

该页面可以修改Category的Title值,尝试发现存在XSS漏洞

Users

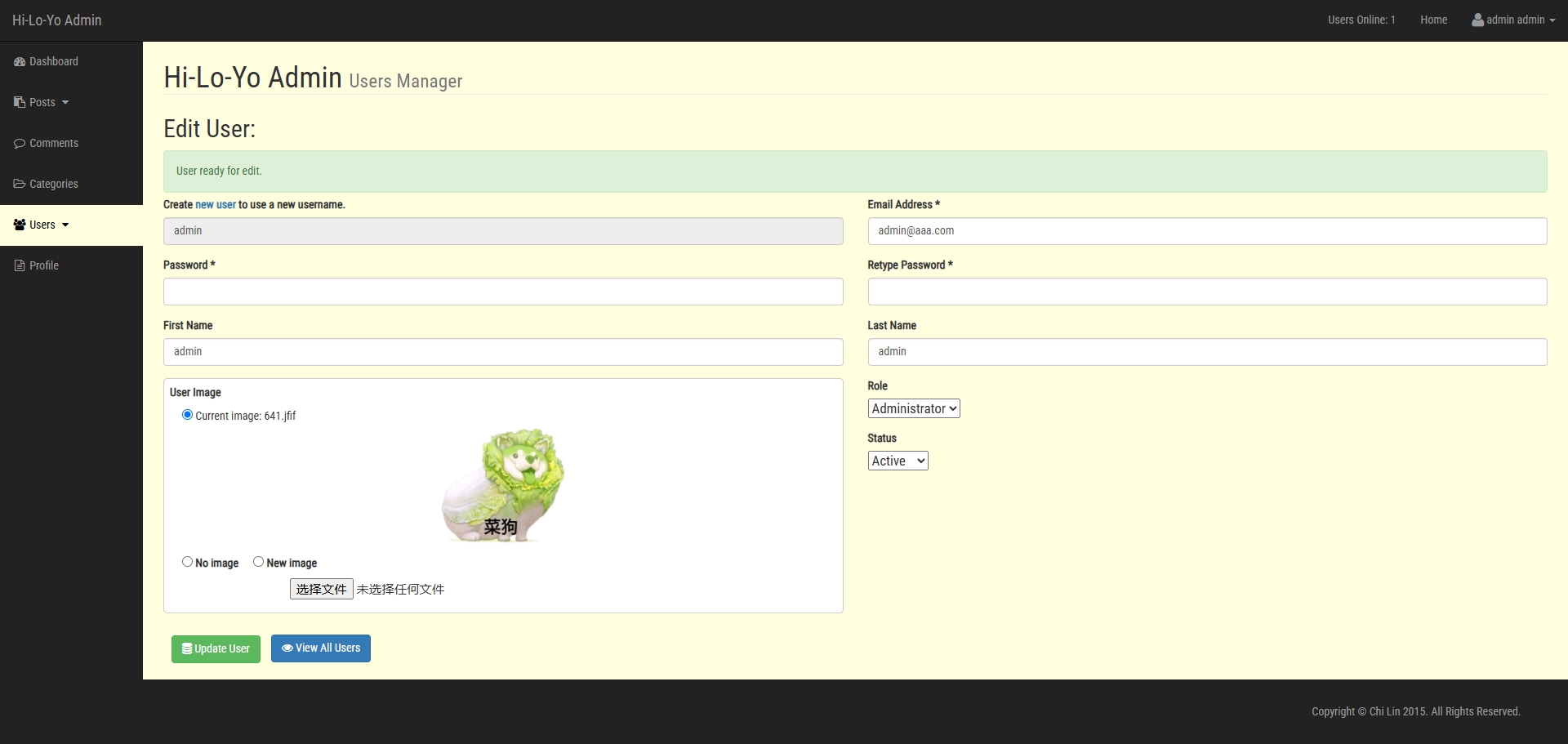

该页面可以看到所有的用户,并对他们的信息进行修改

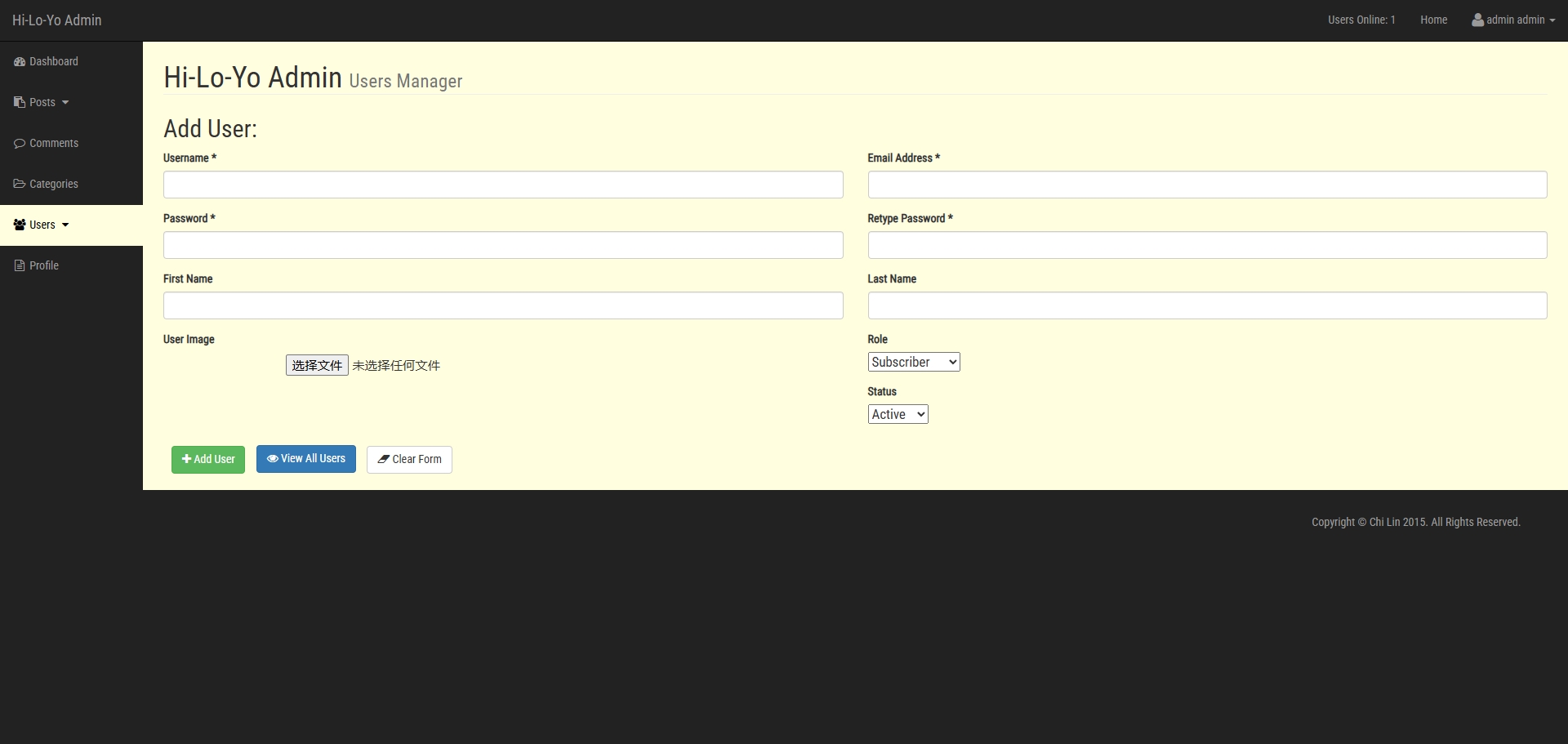

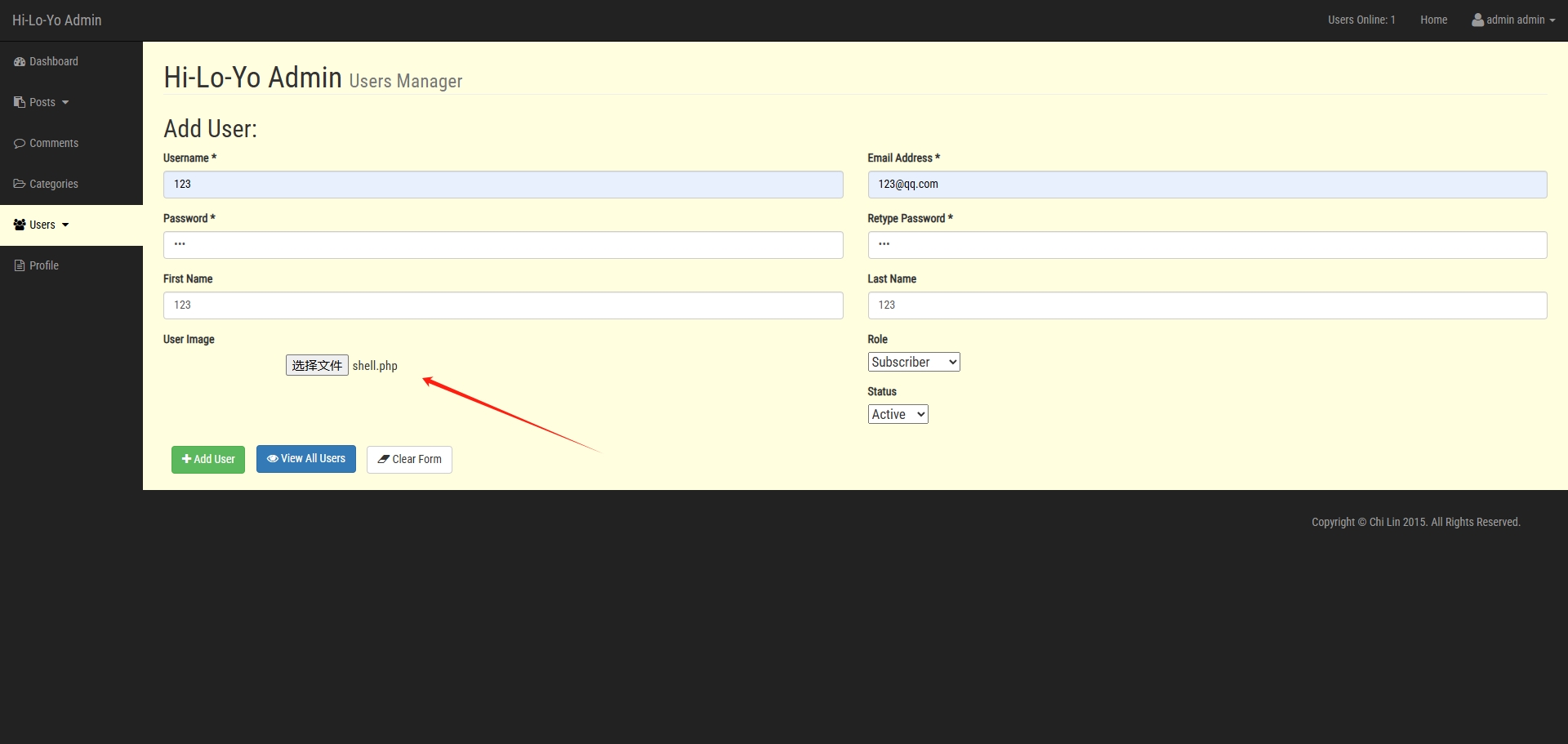

在新增用户的页面,发现一个上传点,尝试是否存在文件上传漏洞

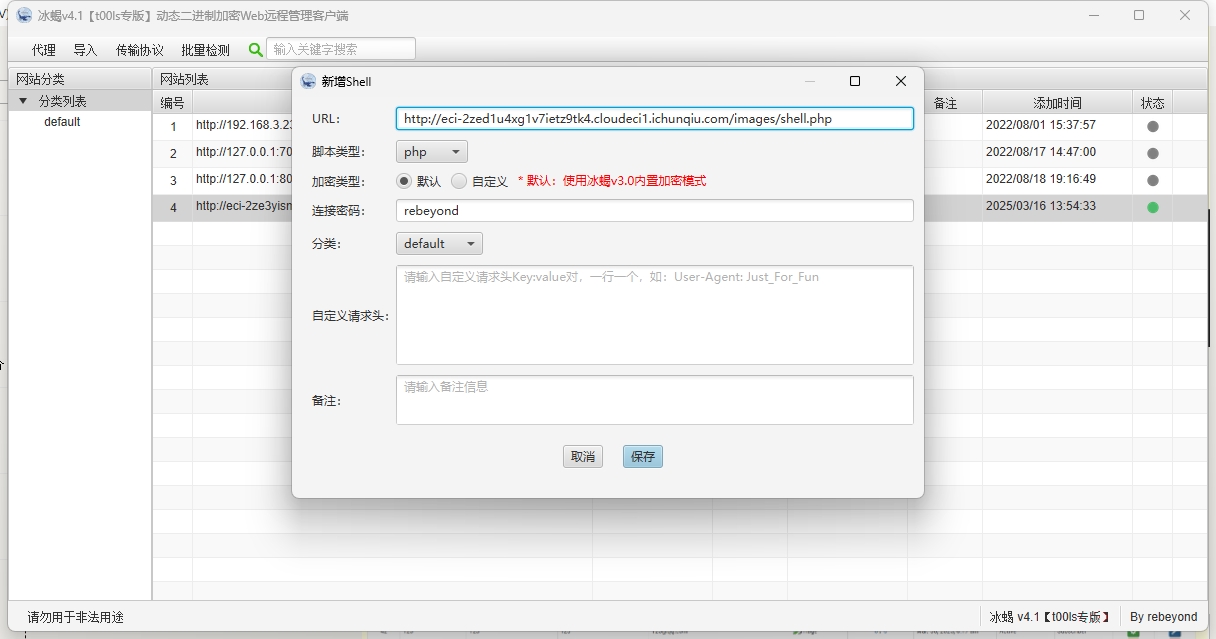

上传冰蝎马

提示上传成功,我们回到所有用户页面

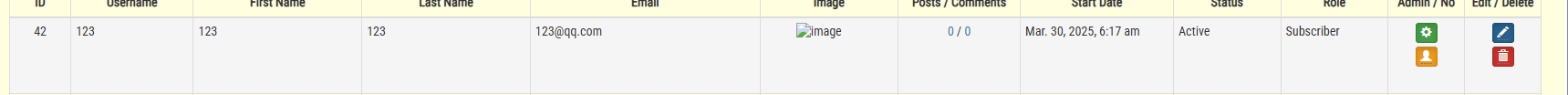

可以看到新用户已经在列表中,我们文件上传的木马对应的应该是头像,我们复制头像链接

1 | |

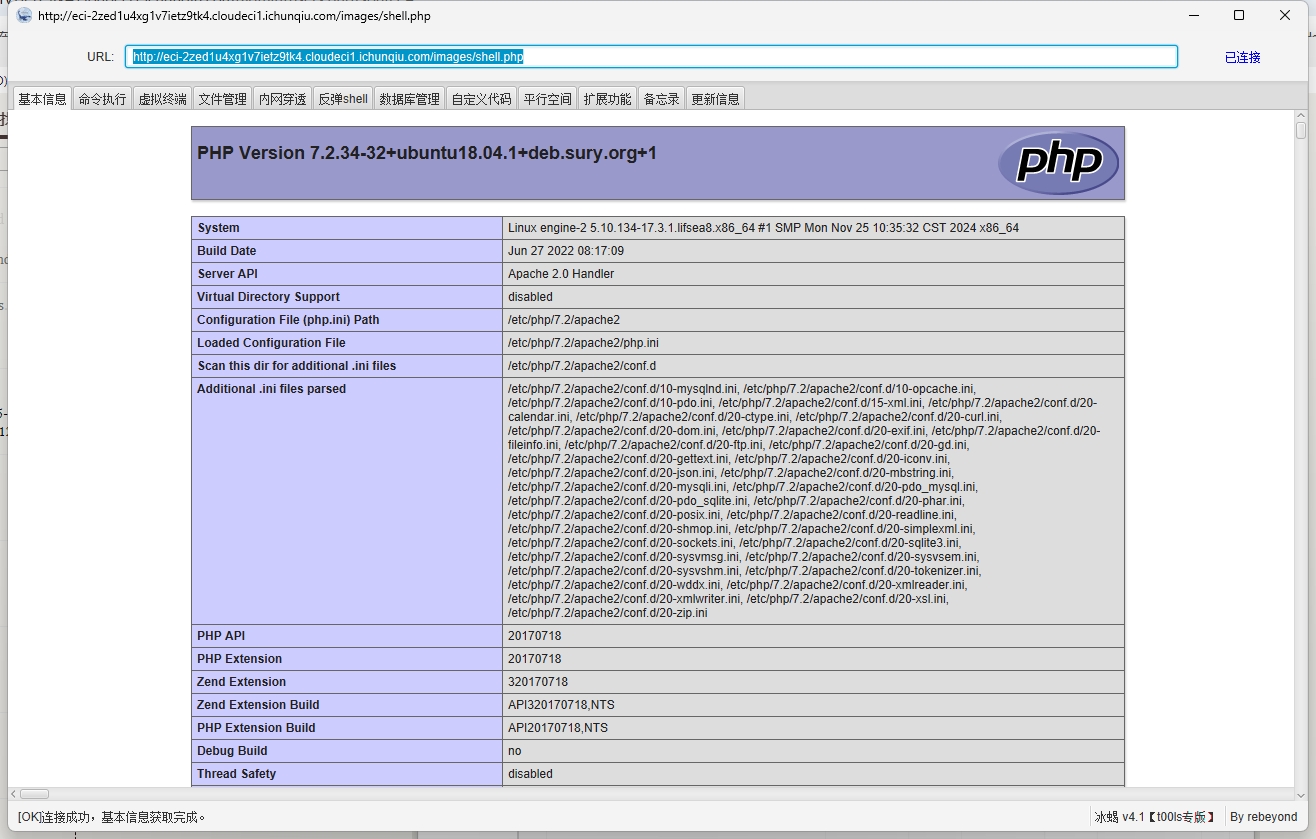

连接冰蝎马

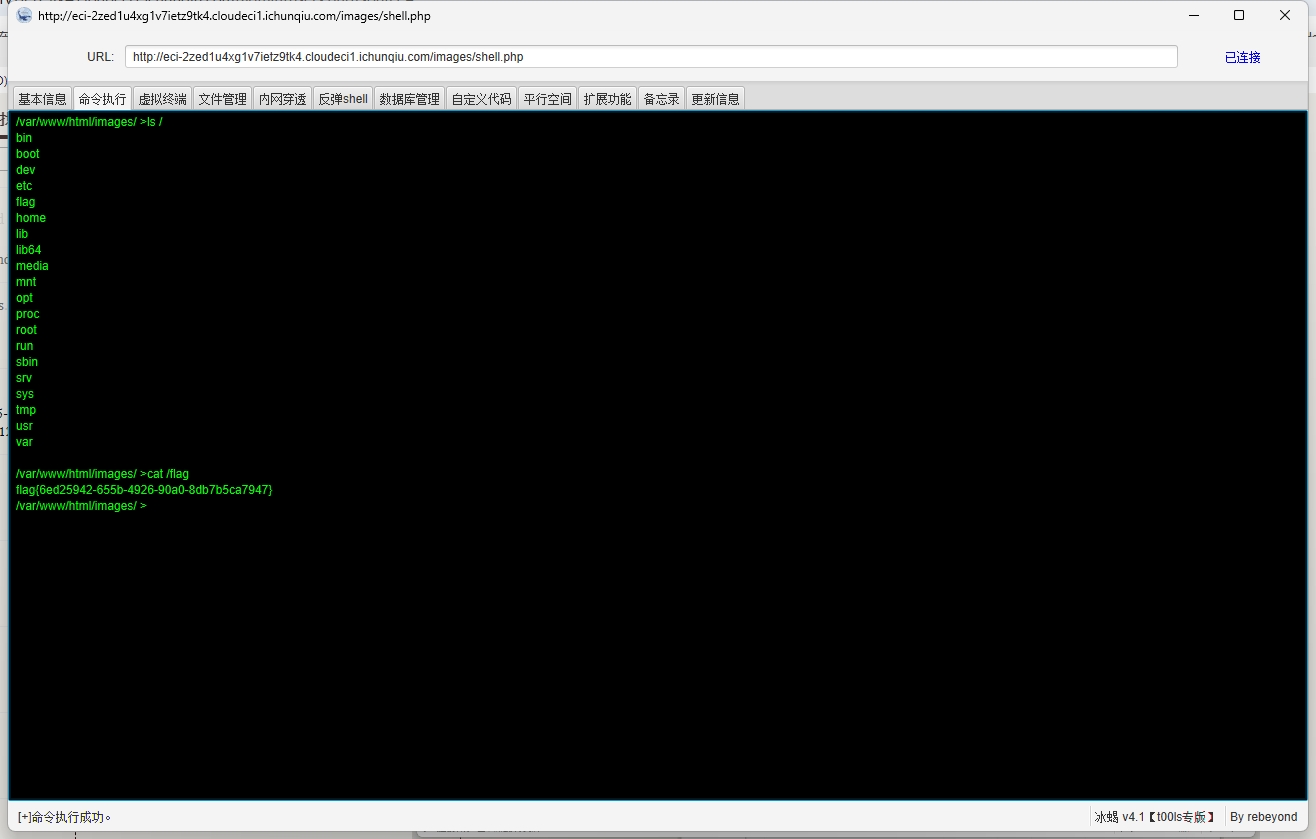

连接成功,获取flag即可

春秋云镜Day1

https://lvyzcc.github.io/2025/03/30/春秋云镜/